¿Tienes Herramientas de Protección en el Ciberespacio?

Las herramientas de protección de Ciberseguridad para empresas y organizaciones, al igual que en las instituciones y gobiernos a nivel mundial, tienen grandes retos actualmente en el ámbito del ciberespacio.

Así como cada día, nacen y mueren herramientas tecnológicas, también sucede igual con las herramientas que buscan atacar vulnerabilidades y la intención de manipular y robar información.

La mejores herramientas de ciberseguridad en el mercado pueden variar según las necesidades, conceptos y requisitos específicos de cada organización.

Sin embargo, hay varias soluciones y tipos de herramientas que generalmente se consideran líderes en la industria de la ciberseguridad.

Las opciones disponibles en conceptos, están divididas en categorías y herramientas destacadas así:

Firewalls avanzados

Los firewalls avanzados son una herramienta esencial para proteger las redes corporativas en la era de la ciberseguridad.

A diferencia de los firewalls tradicionales, los firewalls avanzados no solo filtran el tráfico de red, sino que también realizan análisis complejos para identificar y bloquear amenazas sofisticadas en tiempo real

Los firewalls modernos incorporan tecnologías como IDS/IPS (Intrusion Detection and Prevention Systems), que analizan patrones de tráfico para detectar actividades maliciosas.

Herramientas destacadas: Palo Alto Networks, Cisco Firepower y Fortinet FortiGate

Antivirus y Antimalware

Los antivirus y los antimalware son dos herramientas de seguridad informática que se utilizan para proteger los sistemas de virus, malware y otras amenazas cibernéticas.

Aunque ambos términos se utilizan a menudo indistintamente, hay algunas diferencias clave entre ellos:

- Antivirus: Es un software, que detecta, previene y elimina virus y malware conocidos, en donde, utilizan una base de datos con firmas de virus, para identificar y eliminar las amenazas conocidas.

- Antimalware: Se utiliza para detectar y eliminar todo tipo de malware, incluidos los virus, troyanos, gusanos, spyware, adware y otros tipos de amenazas desconocidas y cibernéticas

Herramientas destacadas: Norton Antivirus, McAfee Endpoint Security y Bitdefender

Protección contra ataques de Endpoint

Los Endpoints forman parte del día a día de las personas y empresas, algunos ejemplos son las computadoras de escritorio, teléfonos inteligentes, tabletas, computadoras portátiles y dispositivos de Internet de las cosas (IoT)

De manera similar, en una red, los dispositivos computarizados tienen «conversaciones» entre sí, lo que significa que pasan información de un lado a otro.

Los sistemas de Endpoint Security protegen estos puntos finales en las redes internas de una empresa de las amenazas de ciberseguridad externas que existen tales virus, hackers, gusanos informáticos y mucho más.

Herramientas destacadas: CrowdStrike Falcon, SentinelOne y Carbon Black

Protección de correo electrónico y puertas de enlace web

Es la práctica de la prevención de los ciberataques al correo electrónico, la protección contra la apropiación de cuentas y la seguridad del contenido de los correos electrónicos.

La seguridad del correo electrónico es multidimensional y puede requerir varias capas de protección de las bandejas de entrada contra:

– La apropiación

– La protección de los dominios

– Suplantación de identidad

– La detención de ataques de phishing

– La prevención del fraude,

– Bloqueo del envío de malware

– Filtrado del correo electrónico no deseado

– Encriptación de contenido de correos electrónicos de personas no autorizadas.

Herramientas destacadas: Microsoft Defender for Office 365, Proofpoint y Barracuda

Gestión de identidad y acceso

Evite el acceso inadecuado a sistemas empresariales importantes. Utilice la seguridad de solución única y la verificación automatizada para reducir el riesgo antes del aprovisionamiento.

Con un enfoque de GRC (gobernanza, riesgo y cumplimiento) basado en la nube, puede eliminar la necesidad de llevar a cabo la gestión de separación de funciones (SoD) y el aprovisionamiento de manuales.

La administración del riesgo en el acceso de usuarios, le permite implementar los mismos controles de SoD en todos los sistemas y aplicaciones de ERP.

Herramientas destacadas: Okta, Ping Identity y OneLogin

Herramientas de gestión de vulnerabilidades (SOAR, TIP y SIEM)

La gestión de vulnerabilidades es un subdominio de la gestión de riesgos de TI que se enfoca en el descubrimiento, la priorización y la resolución de vulnerabilidades de seguridad de forma continua en la infraestructura de TI y el software de una organización.

Gestión de eventos e información de seguridad (SIEM)

Es una solución de seguridad que ayuda a reconocer y abordar posibles amenazas y vulnerabilidades de seguridad antes de que puedan interrumpir las operación organizacional.

Ayudan, en la detección de comportamientos anómalos de los usuarios, utilizando la inteligencia artificial (IA) para automatizar procesos de detección de amenazas y respuesta a incidentes.

Plataforma Inteligente contra amenazas (TIP)

Centraliza una colección de datos de amenazas de numerosas fuentes y formatos.

Como el volumen de datos puede ser abrumador, la plataforma está diseñada para agregar los datos en un solo lugar y presentarlos en un formato comprensible y utilizable para:

- Combinar cientos de fuentes de información en una sola localización.

- Recibir y configurar alertas en tiempo real.

- Normalizar los datos que obtiene. Por ejemplo borrar duplicados o definir reglas de usuario (por ejemplo, para priorizar algunos fuentes de datos)

- Integrarse con otros sistemas como SIEM, Firewall (cortafuegos), plataformas de respuesta a incidentes, etc.

- Crear informes.

Orquestación, automatización y respuesta de seguridad (SOAR)

Los sistemas SOAR detectar las posibles amenazas y priorizan los planes y las acciones de respuesta a los incidentes, haciendo una combinación de aprendizaje humano y automático con los datos que recogen de varias fuentes como:

- Los detectores de vulnerabilidades.

- El software de protección del punto de conexión.

- Los Firewalls.

- Los sistemas de detección y de prevención de las intrusiones de red.

- Las plataformas de gestión de la información y los eventos de seguridad (SIEM).

- Las fuentes externas de inteligencia sobre amenazas (TIP).

Los componentes principales de un sistema SOAR son:

- Orquestación: La orquestación de la seguridad acelera y mejora la respuesta a los incidentes, al integrar y analizar los datos procedentes de diversas tecnologías y herramientas de seguridad.

- Automatización: Una de las funciones clave de cualquier herramienta SOAR es la automatización, que acaba con la necesidad de detectar y responder manualmente a los incidentes de seguridad.

- Respuesta: Al recopilar datos de otras herramientas, como los sistemas de gestión de amenazas (UEBA, ADR, CDR, EDR y NDR), los eventos de seguridad (SIEM) y las fuentes de inteligencia sobre amenazas (TIP), en efecto, se priorizan, los eventos de seguridad y envía información clave sobre incidentes y respuestas de seguridad al personal y herramientas encargadas de tomar las acciones requeridas.

- Gestión de casos: La gestión de los casos es fundamental, proporcionando a los analistas de seguridad acceso a los registros de casos individuales de análisis que permite, mejorar e iterar sus procesos de respuesta.

- Panel de control: Ofrece una vista general, de todo lo que está ocurriendo en relación con todos los puntos anteriores con indicadores clave (KPI’s) en sus respectivos tableros de control.

Herramientas destacadas: Qualys, Tenable.io y Rapid7

Detección y respuesta de amenazas (XDR):

La detección y respuesta a las amenazas, se hace a través de SIEM y Las siguiente herramientas:

Endpoints (EDR): es una nueva tecnología de seguridad que se centra en la protección de los puntos finales de una red, como computadoras de escritorio, portátiles, teléfonos inteligentes y otros dispositivos conectados a la red.

Detección y respuesta avanzadas (ADR): proporciona supervisión continua en tiempo real de servicios en la nube, con una visibilidad automatizada de las amenazas, detección, alertas con respuesta a los ataques e incidentes.

Tecnología de detección y respuesta extendidas (XDR)

Es una tecnología de seguridad multicapa que protege la infraestructura de TI de manera integral.

Es una consolidación de herramientas y datos que amplía la visibilidad, el análisis y la respuesta en puntos de acceso, cargas de trabajo, usuarios y redes.

La XDR unifica las prestaciones de seguridad para puntos de acceso y cargas de trabajo gracias a una visibilidad de las redes y la nube más importantes que reduce los puntos ciegos, detecta las amenazas más rápido y automatiza la corrección mediante información contextual fidedigna en los dominios.

La XDR consta de tres partes: telemetría y análisis de datos, detección, y respuesta.

Telemetría y análisis de datos:

La XDR supervisa y recopila datos en múltiples capas de seguridad, que incluyen los terminales, la red, el servidor y la nube, con lo cual, se hace el análisis de miles de alertas, dejando solo las de alta prioridad.

Detección:

La visibilidad superior de la XDR le permite cribar las alertas e informar sobre las que requieren una respuesta, facilitando, crear valores de referencia, comportamiento y detección las amenazas, investigando el origen y evitando que afecte a otras partes del sistema.

Respuesta:

Al igual que la EDR, la XDR tiene la capacidad de contener y eliminar las amenazas que detecta, así como de actualizar las políticas de seguridad para evitar que se vuelva a producir una vulneración similar.

A diferencia de la EDR, la XDR va más allá de la protección de los terminales y responde a las amenazas en todos los puntos de control de seguridad que abarca, la seguridad de los contenedores, redes y los servidores.

Herramientas destacadas: Splunk, IBM QRadar y Darktrace y Stella.

Soluciones de seguridad en la nube

Los proveedores de servicios en la nube alojan los servicios en sus servidores a través de conexiones de Internet siempre activas.

Las características de estos servicios se basan en conceptos de los cuales hablaremos próximamente como: Granjas de servidores, Virtualización, Blockchain, Full Tolerance, Alta disponibilidad, Seguridad y Respaldos.

Debido a que el negocio, depende de la confianza de los clientes, se utilizan métodos de seguridad en la nube para que los datos de los clientes se mantengan privados y respaldados de forma segura.

No obstante, la seguridad en la nube también está parcialmente en manos del cliente. Comprender ambas facetas es fundamental para una solución saludable de seguridad en la nube.

En su núcleo, la seguridad en la nube se compone de las siguientes categorías:

- Seguridad los datos

- Gestión de identidades y accesos (IAM, por sus siglas en inglés)

- Gobernanza (políticas de prevención, detección y mitigación de amenazas)

- Planificación de la retención de datos (DR) y la continuidad del negocio (BC)

- Cumplimiento legal

Herramientas destacadas: AWS (IAM), Microsoft Azure (Azure AD), Cloudflare, VMware y Franja IT

Servicios de respuesta a incidentes y forenses digitales (DFIR)

DFIR (Digital Forensics Incident Response), está dividida en respuesta a incidentes (Incident Response) y análisis forense digital (Digital Forensics).

Estos profesionales especializados en DFIR identifican, investigan y remedian los efectos de un ciberataque, con la siguiente metodología:

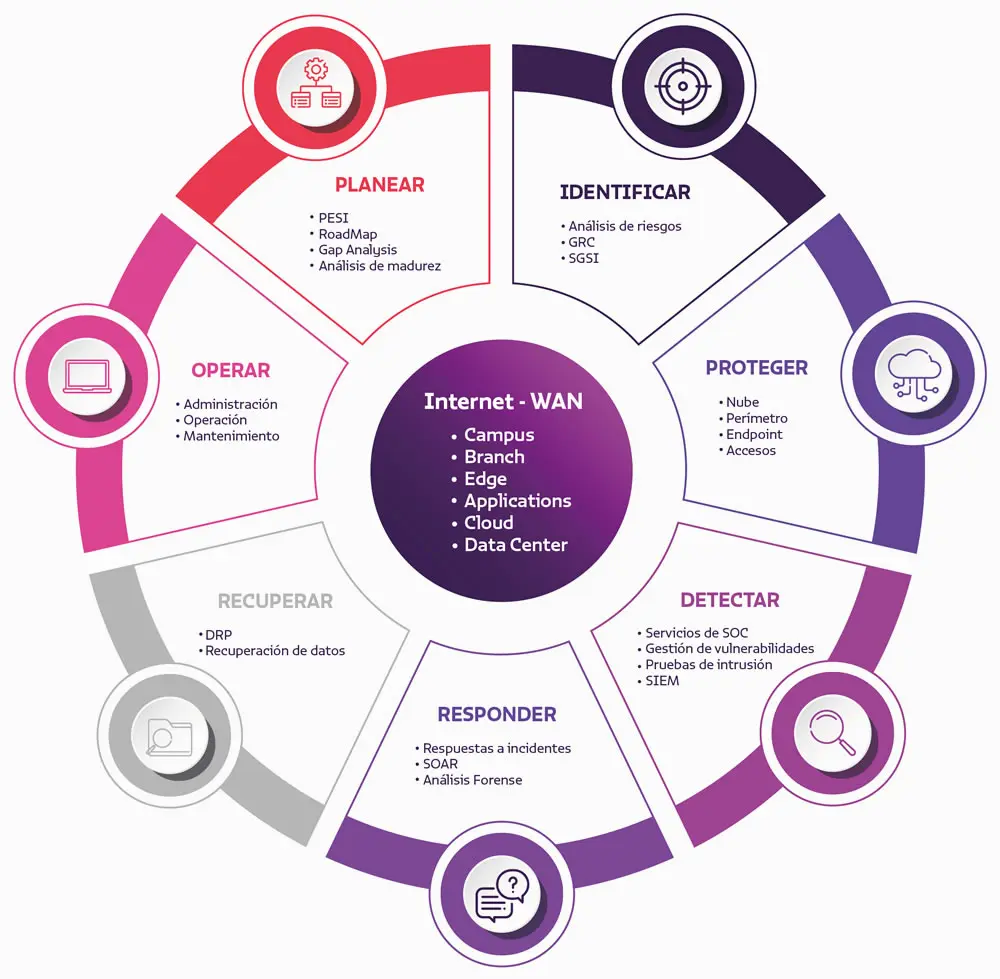

- Planear: Tener un plan estratégico de seguridad que tiene un mapa de metas, métricas, acciones, y recursos contemplados tecnológicos, de infraestructura y talento humano.

- Identificar: Preguntarse las siguientes preguntas: ¿Quién?, ¿Qué?, ¿Cuándo?, ¿Dónde?, ¿Por qué?, ¿Cómo? en los puntos de riesgo en ciberseguridad

- Proteger: Protocolos de acción y eficacia, aplicando medidas y tecnologías para limitar el impacto del incidentes en el negocio. Un ejemplo sería cambiar un equipo a otra vlan, aplicar filtros en el firewall, etc.

- Detección: Consiste en tener herramientas para recopilar eventos, analizarlos y determinar si se está produciendo un incidente de ciberseguridad.

- Responder: determinar el tipo de incidente, identificar los sistemas afectados, evaluar el impacto potencial, la criticidad y un plan para solucionarlo con el sistema SOAR y/o XDR.

- Recuperación: Contempla recobrar la actividad normal de la organización. Algunos ejemplos de acciones son restaurar sistemas, cambios de contraseñas, etc.

- Operación o Erradicación: Se aplican medidas para eliminar la amenaza. Algunos ejemplos de acciones son eliminar ficheros maliciosos, aplicar actualizaciones de seguridad y responder a las siguientes preguntas: ¿Quién?, ¿Qué?, ¿Cuándo?, ¿Dónde?, ¿Por qué?, ¿Cómo? con el objetivo de prevenir que vuelva a suceder.

Herramientas destacadas: Mandiant (FireEye), CrowdStrike Services, Axity, Mediwm y Kroll

Resumen

Es importante aclarar que hay miles de herramientas actualmente en el mercado, y que día a día se mejora la ciberseguridad, que dependerá de los requisitos específicos de seguridad de su organización, presupuesto disponible y la integración con otras soluciones existentes.

Además, la ciberseguridad es un campo en constante cambio y evolución, por lo que, es esencial mantenerse actualizado sobre las últimas amenazas y tecnologías, para tomar las mejores decisiones informadas en la selección

Articulo de interés: La transformación digital y el crecimiento empresarial con un ERP en la NUBE

Conferencia en YouTube : De la Empresa tradicional a la Industria Digital 4.0

_______________________________________________________________________

Otros Artículos de Interés: Tome Decisiones Inteligentes con un ERP y Otros Artículos

¿ Desea una asesoría o consultoría empresarial TIC ?

Agenda una cita gratuita ahora con un experto: https://calendly.com/gerente-l1u/30min

o déjenos sus datos para poder ayudarle…